連續兩年進入Gartner重大戰略技術趨勢的“網絡安全網格”到底是什么?

作者: 2021年11月22日 來源: 瀏覽量:

字號:T | T

是時候聊聊網絡安全網格了。

前不久,Gartner在2022年重要戰略技術趨勢報告里再一次提到了網絡安全網格(CybersecurityMesh,CSMA),這已經是Gartner連續第二次在年度技術趨勢報告里提到了。可見,過去的一年里

是時候聊聊網絡安全網格了。

前不久,Gartner在2022年重要戰略技術趨勢報告里再一次提到了網絡安全網格(Cybersecurity Mesh,CSMA),這已經是Gartner連續第二次在年度技術趨勢報告里提到了。可見,過去的一年里這一趨勢還在持續發展,且越發明朗。

Gartner在2020年對網絡安全網格的描述

Gartner在2020年對網絡安全網格的描述 Gartner在2021年對網絡安全網格的描述

Gartner在2021年對網絡安全網格的描述 報告里的只言片語并未對網絡安全網格做明確的定義,尋遍了國內外網站,我也只能找到寥寥數篇相關報道。最后從Gartner研究副總裁Jay Heiser的一篇關于網絡安全網格的分析文章里,算是對網絡安全網格有了一些初步認識:

1.網絡安全網格是一種分布式架構方法,實現了在分布式策略執行架構中實行集中策略編排和決策,用于實現可擴展、靈活和可靠的網絡安全控制;

2.網絡安全網格允許身份成為安全邊界,使任何人或事物能夠安全地訪問和使用任何數字資產,無論其位于何處,同時提供必要的安全級別,是隨時隨地運營趨勢的關鍵推動因素;

3.網絡安全網格這種分布式、模塊化架構方法,正迅速成為分布式身份結構(The Distributed Identity Fabric)、基于上下文的安全分析、情報和響應(EDR、XDR)、集中式策略管理和編排、ZTNA、云訪問安全代理 (CASB) 和 SASE的安全網絡基礎設施。

安全行業的細分領域特別多,每年都會涌現一些新概念、新名詞,別說外行了,內行看著也會暈。但究其根本,安全本質的東西還是一直未變。接下來我們拋開那些云山霧繞的話述,試著解構一下網絡安全網格即將成為趨勢的背后邏輯。

先說明一下:繹云在2019年就已經開始研發信域安全云網,早于Gartner首次對于網絡安全網格的定義,而且按照Gartner的定義,網絡安全網格只是信域安全云網的底層網絡基礎設施,因此以下解構不能作為對Gartner定義的網絡安全網格的解釋,只能說是我個人對這一技術趨勢的認知,供大家參考。

1.分布式網絡架構

分布式網絡架構不是新技術,但最近卻被經常提到:區塊鏈的底層網絡是去中心化的分布式架構,Web3.0的底層網絡是去中心化的分布式架構,就連最近異常火熱的元宇宙也需要分布式的架構。

為什么要分布式網絡架構?因為實體業務在現實物理空間里已經分布式地存在了,并且還在越來越碎片化,網絡架構要服務于業務架構,所以網絡架構必須要升級自己,去適應分布式的業務。

在一個企業里,員工可能位于全球任何一個地方,業務系統可能部署在任意云或者數據中心里。人也好、系統也好,會根據個人或業務的需要隨時變換位置。換句話說,我們當前面臨的內部業務環境是一個覆蓋全球的、隨時可能變化的、越來越碎片化的全網互聯結構。

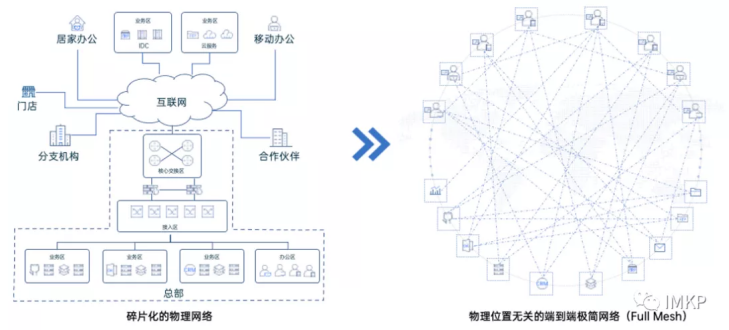

物理網絡由各種路由器、交換機、網元設備組成,是一種靜態的,以云、數據中心為中心,從固定場所接入的結構。通過VPN或者將服務直接暴露在互聯網的方式滿足遠程接入和移動接入的需求。無論是在靈活性或安全性上當前的物理網絡都無法滿足隨時變化的、越來越碎片化的業務環境要求。

我們不能期待物理網絡可以變成一個靈活的、分布式的網絡,做這樣的改造成本太高了。但我們可以在靜態的物理網絡之上構建一層由軟件定義的邏輯網絡,這個邏輯網絡可以是靈活的、分布式的結構。員工的個人終端和業務系統,在這個邏輯網絡里形成一種Full-Mesh結構,任意兩個網絡實體之間在邏輯網絡里都是直連關系。

把復雜網絡簡單化

把復雜網絡簡單化 這種結構有2個明顯優勢:

- 擺脫了物理網絡限制在任何物理位置上的終端或者業務系統,隨時都可以接入到這個Full-Mesh結構的邏輯網絡中,無需考慮物理網絡環境。

- 復雜網絡簡單化所有網絡主客體之間在邏輯上都是點對點直連關系,沒有復雜的中間網絡。這種極簡結構讓策略管理變得扁平化,給集中管控和行為分析帶來了天然優勢。

2.集中策略編排和決策,分布式執行

說到分布式,很多人容易把它跟去中心化搞混,事實上這完全是兩個不同維度的東西:分布式是物理位置上的概念,而去中心化是在業務層面上的概念。所有的去中心化系統都是采用分布式結構,而分布式結構在業務層面上可能是中心化也可能是去中心化的。例如:區塊鏈就是分布式去中心化結構,而云計算就是分布式中心化結構。

去中心化結構的好處是人人都是中心,沒有任何權威中心能完全控制,區塊鏈就是利用這種優勢進行集體記賬,實現了無人能抵賴的特性。但無人能控制是把雙刃劍,去中心化結構下的執行力非常低,事情的走向完全不可控,是一種無政府主義的烏托邦,在我看來人類還未進化到這個地步,如果在企業里用去中心化的方式管理,結果只能是一團糟。

有很多管理者都希望企業的組織架構扁平化,這實際上就是一種分布式系統,工作效率要比等級森嚴的組織架構要高得多。但在企業治理上,管理者希望企業有非常強的執行力,也就是中心化治理方式。

現在我們構建了一個與物理位置無關的分布式的網絡,那在業務層面上我們選擇中心化還是去中心化呢?很顯然,企業是集權主義組織,需要的是分布式中心化結構。

回到我們的主題,在網絡安全網格架構下,每一個網絡實體在網絡控制層面上是分布式的結構,但在整個分布式網絡的策略決策層面上采用的是中心化的結構。

注意,在網絡安全網格中訪問控制的執行點變了,訪問控制引擎是分布式的、點對點的,這與我們常見的網關型訪問控制不一樣,網絡控制能力分布在了網絡的每一個地方,任意位置隨時可控,不存在性能瓶頸或控制盲區。

這樣的網絡安全網格架構即保證了高效的治理效率,同時又滿足了終端和業務碎片化的實際環境,完全符合了當前的企業網發展趨勢。

3.讓身份成為安全邊界

讓身份成為安全邊界,看到這句話大家一定會聯想到零信任網絡。確實,網絡安全網格本身就是一種零信任網絡,但零信任網絡不一定就是網絡安全網格。

從什么時候開始,我們著急的要讓身份成為安全邊界了?原來的安全邊界不香了嗎?是的,不但不香,還越來越臭。

先說幾個場景:

- 某業務系統在數據中心部署上線了,這個系統是給企業所有業務人員使用的,但業務人員分布在全國所有職場,也有可能出差全國跑。安全管理員只能在網絡層上給所有職場都開放了訪問權限,給每個業務員分配VPN帳號,通過業務系統自身的應用層帳號來限制只有具備權限的人才能登陸訪問。但某個非業務員工,坐在某個分公司辦公室,直接就能打開業務系統登錄頁面,通過暴力破解,就輕松登錄進去了。

- 為了防止攻擊,安全管理員又在數據中心出口部署了入侵檢測系統,對所有訪問流量進行實時檢測。某天發現有多個攻擊行為告警,所有攻擊源都指向一個IP地址。但經過排查,這個IP地址是某分公司出口IP,安全管理員無奈了,不能封禁,去分公司逐一排查又來不及,明明知道當前有人在攻擊業務系統,甚至已經在竊取數據了,但沒辦法,只能干瞪眼。

- 公司的敏感文件被發現在互聯網上公開了,初步排查公司郵箱遭到滲透。從郵件系統日志里看是某個內部員工帳號登陸到郵箱服務器,但從流量日志上看,登陸行為又來自于互聯網的一個公網IP地址,有可能是員工帳號被竊取。攻擊者拿著員工帳號登陸,所有操作都是合法的,沒有觸發任何告警,所有網絡監測系統全部失效。所有線索最終指向一個公網IP地址就完全中斷了,調查也就只能到此為止。(是不是有點像Operation Aurora?這就是BeyondCorp的起源)

- 吃一塹長一智,公司花重金買了數據安全產品,期望能把所有人訪問敏感數據的行為都記錄下來,及時發現偷數據的情況。接上流量日志后,確實把所有訪問業務的流量記錄下來了。但問題也來了,上千人訪問業務,每天上千萬條流量日志全都混雜在一起,根本區別不開到底哪條流量日志是哪個人訪問的。所有基于人的行為檢測規則、關聯分析規則、機器學習算法、行為建模,全都是個花架子,聽起來挺美,用起來完全不是這么一回事,這錢打水漂了。

- 公司部署了態勢感知系統,采集了各種安全系統告警日志、流量日志,進行匯總統計、關聯分析,用大屏展示著各種花花綠綠的圖表。領導來視察工作,看見漂亮的大屏贊不絕口,順口問了句:“那個攻擊最多的IP是誰?” 安全主管答不上來,氣氛開始尷尬。領導又說:“好吧,不管是誰,趕緊處理吧!” 安全主管心想,萬一這是哪個下級單位出口IP怎么辦?不敢封禁,再次尷尬,主管心想“是時候該刷刷自己簡歷了吧”。

CSO、安全主管們對這些場景應該很熟悉吧?

導致這種問題的根本原因在于一直以來我們都是用IP地址在網絡上執行身份錨定和訪問控制,但在業務逐漸碎片化的趨勢下,網絡也開始碎片化,IP地址與人的關系越來越弱,用IP地址作為邊界的安全體系成本越來越高,效果越來越差,最終會走向完全失效。唯一的解決辦法就是不再用IP來作為邊界,而是用身份。

有了IAM就是身份作為邊界了嗎?當然不是,有IAM只能說有了統一身份,大多數企業早就做到了,不代表已經用身份作為網絡邊界了;SDP?在網絡層依然是用IP地址劃分邊界(從SPA實現原理就能看出來);SMG?隔離場景有限,隔離邏輯也不是基于身份。

那什么才叫做用身份作為邊界?

所有的網絡數據包都實名制

互聯網是自由的,但自由的前提是遵守法律和道德底線。所有陰暗的勾當都喜歡完全匿名,匿名者知道自己的行為是不合法不道德的,害怕被人指認出來,要用完全匿名的方式既滿足私欲,又躲避責罰,不愿擔當,比如說暗網。

暗網交易(截圖來自于互聯網新聞報道)

暗網交易(截圖來自于互聯網新聞報道) 完全匿名的網絡下只會滋生罪惡,但罪惡可不是互聯網的初衷。試想一下,元宇宙里每個人都是完全匿名的,這個元宇宙里會發生什么?

每一個網絡數據包都實名,從任意一個數據包里我們都能看到是什么人用了哪個終端做了什么事情,這本身就是一種威懾,是先于攻擊者意圖的防御。

干掉IP地址,用身份來管控網絡

先有網絡,再有的網絡安全,網絡安全的發展整體滯后于網絡的發展。網絡先驅們最初在設計網絡協議的時候并未考慮身份的事情,而是在網絡世界里簡單的用IP地址來錨定人的身份。這種方式在網絡建設初期還能應付,但如今的網絡早已不像當初,多分支、混合云、移動互聯網、物聯網,早已將網絡堆砌成一個動態變化的龐雜環境,在這種環境下用IP地址錨定人的做法在安全領域就越來越捉襟見肘了。

在企業網絡里,我們一直在用防火墻來設置安全邊界。之所以只能用基于IP地址的訪問控制模型來設置邊界,是因為網絡流量里只有IP地址可以用于區分訪問主客體。而現在我們讓所有的網絡數據包都實名制了,每個數據包都帶有身份信息,完全可以用身份來作為訪問控制的基礎。

是時候將基于IP的防火墻升級為基于身份的防火墻了。

要想實現讓身份作為邊界,那就先讓每個數據包都實名制,然后干掉安全系統對IP地址的依賴,構建分布式的、基于身份的網絡防火墻,讓所有安全管控和分析研判以身份為基礎。

這就是我理解的“讓身份作為邊界”。

4.是其他安全系統的基礎設施

前面已經解釋了網絡安全網格具備分布式點對點網絡架構,分布式策略執行,集中策略管理,在完全身份化的網絡里用身份重新構建安全邊界這些特性。

在這些前提下,我們再去看“網絡安全網格正迅速成為成為分布式身份結構、基于上下文的安全分析、情報和響應、集中式策略管理和編排、ZTNA、CASB 和 SASE的安全網絡基礎設施”就很好理解了。

網絡安全網格為企業構建了一個全新的輕量級安全網絡基礎設施。

說它新,是因為它是在物理網絡之上構建的一個新的虛擬層,讓安全檢測和管控在這個虛擬層里編排、執行,讓安全能力不再糾纏在龐雜的網絡結構里,而是聚焦在人和行為身上。

說它輕,是因為這個架構與物理網絡并不沖突,企業實施一套網絡安全網格并不需要大費周章的做網絡改造,而是在現有網絡上一點點遷移就行。開放的架構可以對接企業已建的IAM、SSO、SIEM、SOC、態勢感知等安全系統,也可以對接已建專線、SD-WAN這樣的網絡服務,分布式架構天生就是用來構建超大規模網絡的。

也許下一次,領導再來視察的時候,看到態勢感知大屏上的各種告警就不會再問攻擊者是誰了,因為大屏上已經顯示了這個人的名字。如果領導說趕緊處理下,安全主管只需點下鼠標,也就處置完了,或者,系統早就已經自動處置了。

這才是一個可信企業網該有的樣子。

全球化工設備網(http://www.tupvw34.cn )友情提醒,轉載請務必注明來源:全球化工設備網!違者必究.

標簽:

相關資訊

免責聲明:1、本文系本網編輯轉載或者作者自行發布,本網發布文章的目的在于傳遞更多信息給訪問者,并不代表本網贊同其觀點,同時本網亦不對文章內容的真實性負責。

2、如涉及作品內容、版權和其它問題,請在30日內與本網聯系,我們將在第一時間作出適當處理!有關作品版權事宜請聯系:+86-571-88970062

2、如涉及作品內容、版權和其它問題,請在30日內與本網聯系,我們將在第一時間作出適當處理!有關作品版權事宜請聯系:+86-571-88970062

推薦資訊

- 金通靈風機通過日本JFE鋼鐵株式會社驗收

- 我國提出的全球首個電力儲能用 超級電容器國際標準成功立項

- 北京航天動力研究所高性能安全閥保障全球最大綠色氫氨項目投產

- 聚焦現代化產業體系,江門市人大代表蒞臨凱特精機作專題調研

- “巨無霸”站起來了 中國石油自主技術模塊化聚丙烯環管反應器成功吊裝

- 浙江三方控制閥召開海南商業航天發射場甲烷加注供氣系統低溫真空調節閥和低溫蝶閥出廠評審會

- 30家閥企中標中國石化中壓球閥、美標鑄鋼閥采購項目

- 搶占西部化工升級紅利!2025成都國際化工裝備博覽會展位火速搶訂

- 青海最大跨流域調水工程歷經29年建設全面投運

- Wilo-Drainlift SANI家族污水提升系統再添新成員

- 東方自控"雙伺服閥油動機"順利通過安全完整性等級(SIL2)認證

- 中通協壓縮機分會團體標準初稿討論會召開